E-world 2025: 60 Prozent kommen wieder

19.04.2024 – Die Veranstalter melden: Schon 60 Prozent aller Hauptaussteller haben sich entschieden, vom 11. bis 13. Februar 2025 erneut bei der E-world in der Messe Essen dabei zu sein.

Weitere Ergebnisse…

19.04.2024 – Die Veranstalter melden: Schon 60 Prozent aller Hauptaussteller haben sich entschieden, vom 11. bis 13. Februar 2025 erneut bei der E-world in der Messe Essen dabei zu sein.

18.04.2024 – Ab Anfang Juni 2024 passt die EnBW ihre Ladetarife an. Kund:innen können mit Preissenkungen und mehr Variabilität rechen.

18.04.2024 – Als einziger deutscher Anbieter von Alarmierungslösungen bietet e*Message KRITIS-Organisationen Zugriff auf ein eigenes, satellitengestütztes Sicherheitsfunknetz.

18.04.2024 – Insgesamt 600 Millionen Euro sollen bis 2028 in den Ausbau der Thüringer Energienetze, davon 400 Millionen aus einem Kredit der EIB. Parallel startet eine Recruitingkampagne.

17.04.2024 – Das Online-Portal SNAP informiert schnell über mögliche Netzanschlüsse für PV- und Windanlagen und ist jetzt auch bei Westenergie im Einsatz.

16.04.2024 – Die Westfalen Weser Netz und die Stadtwerke Holzminden gründen eine gemeinsame Netzeigentumsgesellschaft für die Strom- und Gasnetze.

16.04.2024 – Die neue Gesellschaft, zu dem auch mehrere Versorgungsunternehmen gehören, wird deutschlandweit 99 neue Schnellladeparks entlang der Autobahnen errichten.

18.04.2024 – Insgesamt 600 Millionen Euro sollen bis 2028 in den Ausbau der Thüringer Energienetze, davon 400 Millionen aus einem Kredit der EIB. Parallel startet eine Recruitingkampagne.

17.04.2024- Bei der RheinEnergie werden künftig mehrere 12kV-Mittelspannungsschaltanlage von Schneider Electric zum Einsatz kommen, die komplett ohne klimaschädlich Fluorgase auskommen.

15.04.2024 – Deutschland sitzt auf einem gewaltigen Schatz ungenutzter Kapazitäten für den Netzanschluss von Erneuerbaren-Kraftwerken. Das zeigt die Studie zur gemeinsamen Nutzung von Netzverknüpfungspunkten, die der BEE gemeinsam mit dem

16.04.2024 – Die rku.it GmbH, Service-Provider von IT-Lösungen für die Energiebranche, implementiert die marktführende Chatbot-Lösung Isa der hsag Heidelberger Services AG in die eigene Plattform NextGen.

Zur Förderung der Energiewende im Heizungskeller mit Wärmepumpen haben die Mainova AG und Viessmann Climate Solutions eine Partnerschaft geschlossen.

14.03.2024 Die SLH Smart Living Hub GmbH (SLH ) und BayWa r.e. Solar Solutions wollen im Rahmen einer Kooperation den Zugang zu PV-Installateuren für Energieversorger erleichtern.

22.03.2024 – Wegatech und Spot my Energy haben eine Partnerschaft geschlossen, um den Ausbau der Solarenergie und die Installation von intelligenten Zählern (Smart Meter) zu beschleunigen.

29.02.2024 – Das saarländische Unternehmen, das im klassischen und intelligenten Messwesen agiert, hat vier weitere Stadtwerke für seine Funktion als Gateway-Administrator gewonnen.

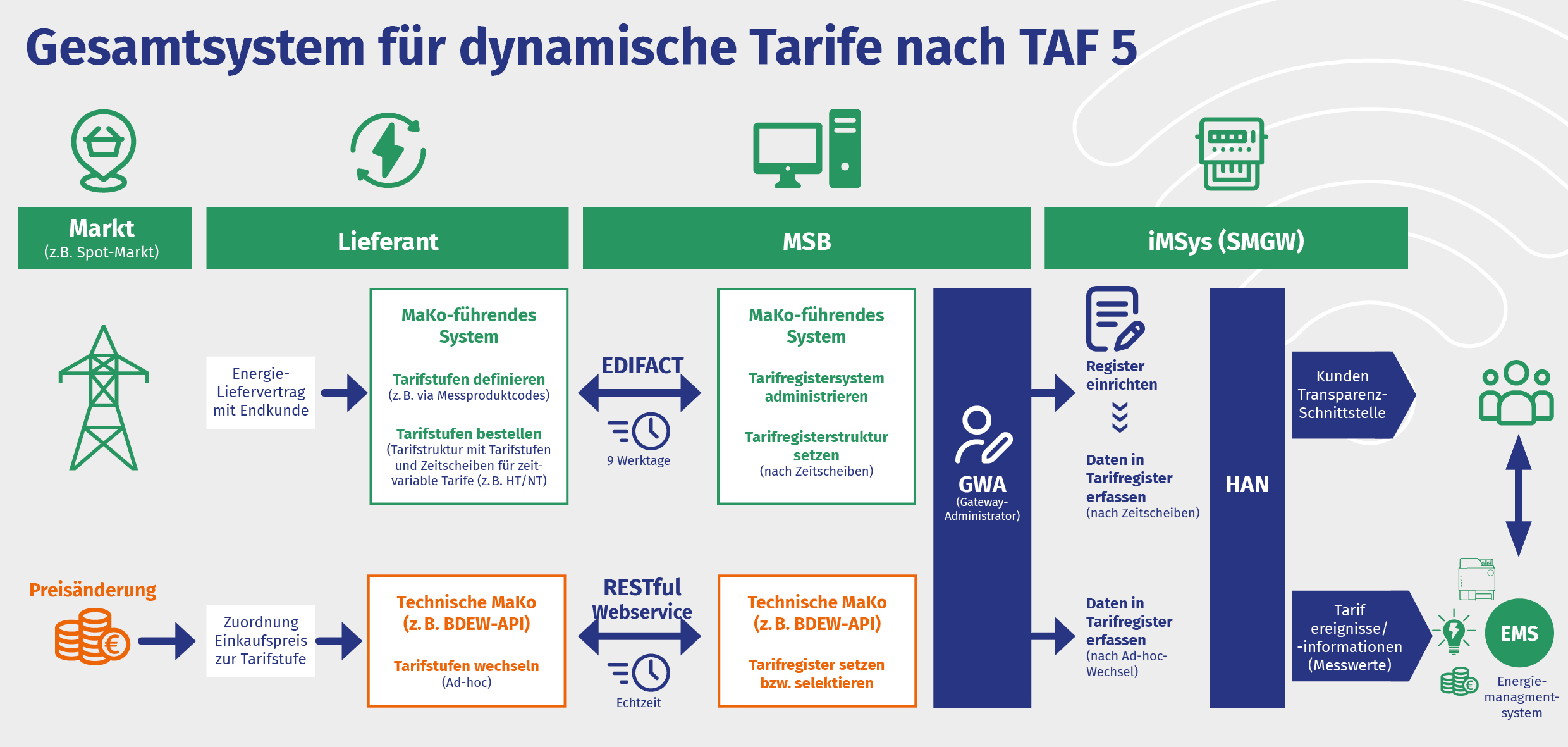

21.02.2024 – Mit der Partnerschaft wollen die drei Unternehmen die Übertragung von „ad-hoc“-Preissignalen mit dem Tarifanwendungsfall TAF 5 umsetzen. Auf der E-world 2024 stellen die Unternehmen die Details ihrer Zusammenarbeit

18.04.2024 – Als einziger deutscher Anbieter von Alarmierungslösungen bietet e*Message KRITIS-Organisationen Zugriff auf ein eigenes, satellitengestütztes Sicherheitsfunknetz.

17.04.2024 – Das Online-Portal SNAP informiert schnell über mögliche Netzanschlüsse für PV- und Windanlagen und ist jetzt auch bei Westenergie im Einsatz.

15.04.2024. JUWI und re:cap testeten im Windark Kröppen erfolgreich das JUWI-Produkt „Secure Connect“, welches das potenzielle Risiko eines Hackerangriffs minimieren soll. Der Schlüssel ist ein professionelles Router-Management.

16.04. 2024 – Die Anlage der Siegfried Jacob Metallwerke liefert bis zu 9,2 MW Strom. Der Großspeicher von INTILION und das Energiemanagementsystem von be.storaged machen die Leistung für den Eigenverbrauch

15.04.2024 – Deutschland sitzt auf einem gewaltigen Schatz ungenutzter Kapazitäten für den Netzanschluss von Erneuerbaren-Kraftwerken. Das zeigt die Studie zur gemeinsamen Nutzung von Netzverknüpfungspunkten, die der BEE gemeinsam mit dem

15.04.2024. JUWI und re:cap testeten im Windark Kröppen erfolgreich das JUWI-Produkt „Secure Connect“, welches das potenzielle Risiko eines Hackerangriffs minimieren soll. Der Schlüssel ist ein professionelles Router-Management.

18.04.2024 – Ab Anfang Juni 2024 passt die EnBW ihre Ladetarife an. Kund:innen können mit Preissenkungen und mehr Variabilität rechen.

16.04.2024 – Die neue Gesellschaft, zu dem auch mehrere Versorgungsunternehmen gehören, wird deutschlandweit 99 neue Schnellladeparks entlang der Autobahnen errichten.

10.04.2024 – Das Berliner Unternehmen ZEITSTROM hat ein neuartiges Konzept für den beschleunigten Ausbau der Ladeinfrastruktur in Wohnquartieren entwickelt.