Bayernwerk: KI auf der Leitung

24.04.2024 – Zwei KI-Sensoren an der Hochspannungsleitung zwischen Windheim und Tettau liefern ab sofort Echtzeit-Daten zur Auslastung der Leitung.

Weitere Ergebnisse…

24.04.2024 – Zwei KI-Sensoren an der Hochspannungsleitung zwischen Windheim und Tettau liefern ab sofort Echtzeit-Daten zur Auslastung der Leitung.

24.04.2024 -Die WEMAG-Unternehmensgruppe (WEMAG) hat sich für die SAP S/4HANA-Plattform von Thüga SmartService (TSG) entschieden.

24.04.2024 – Eine edna-Projektgruppe zu den EnWG §14a-Anforderungen sucht ab Sommer Lösungen für die standardisierte Anbindung der neuen Systeme. Mit dem Festlegungsverfahren zur Integration von steuerbaren Verbrauchseinrichtungen und steuerbaren

23.04.2023 – Im Jahr 2024 sind in Baden-Württemberg nur zwei Windenergieanlagen in Betrieb gegangen. Darauf weisen die Plattform Erneuerbare Energien und der BWE Baden-Württemberg hin.

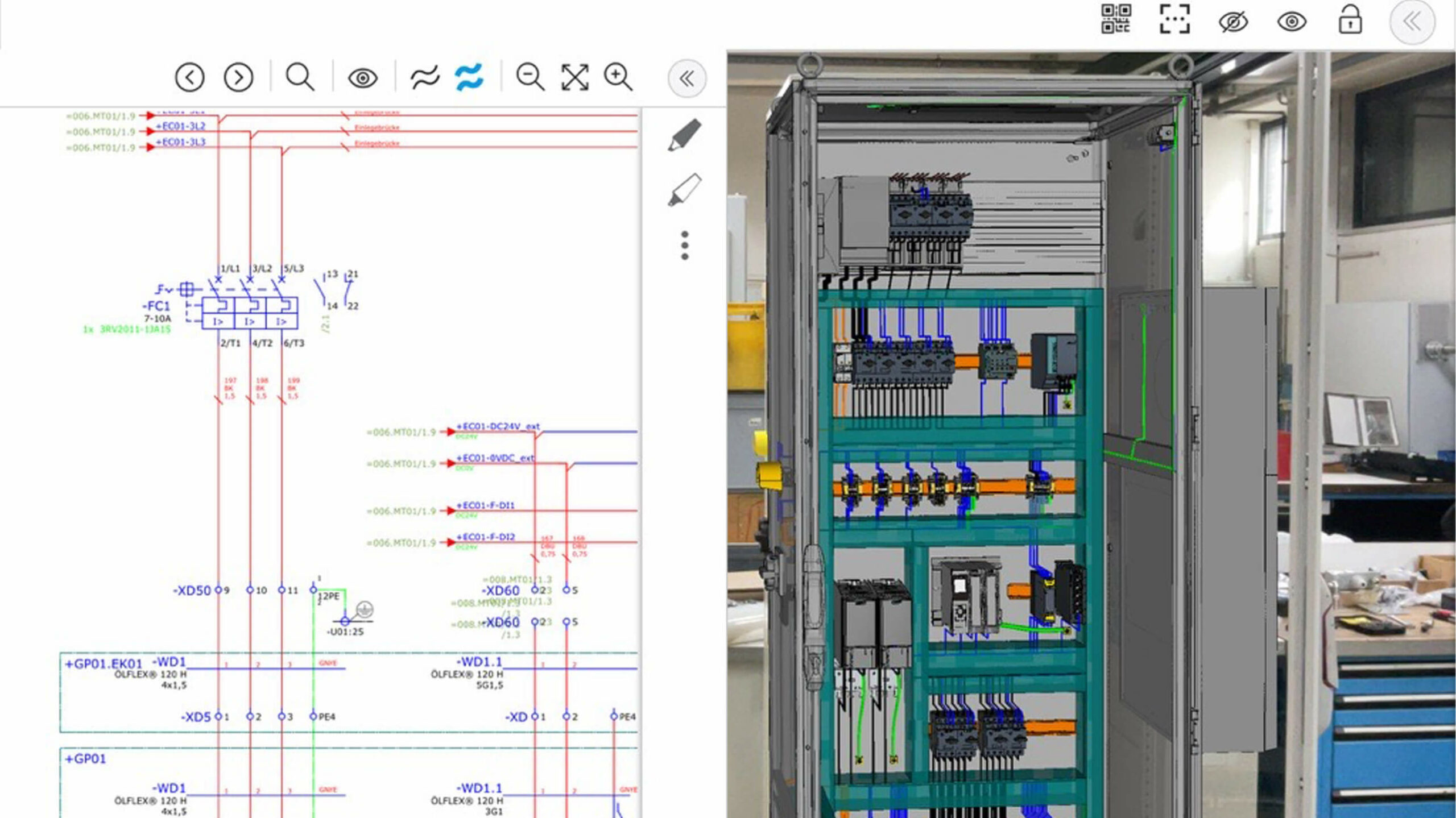

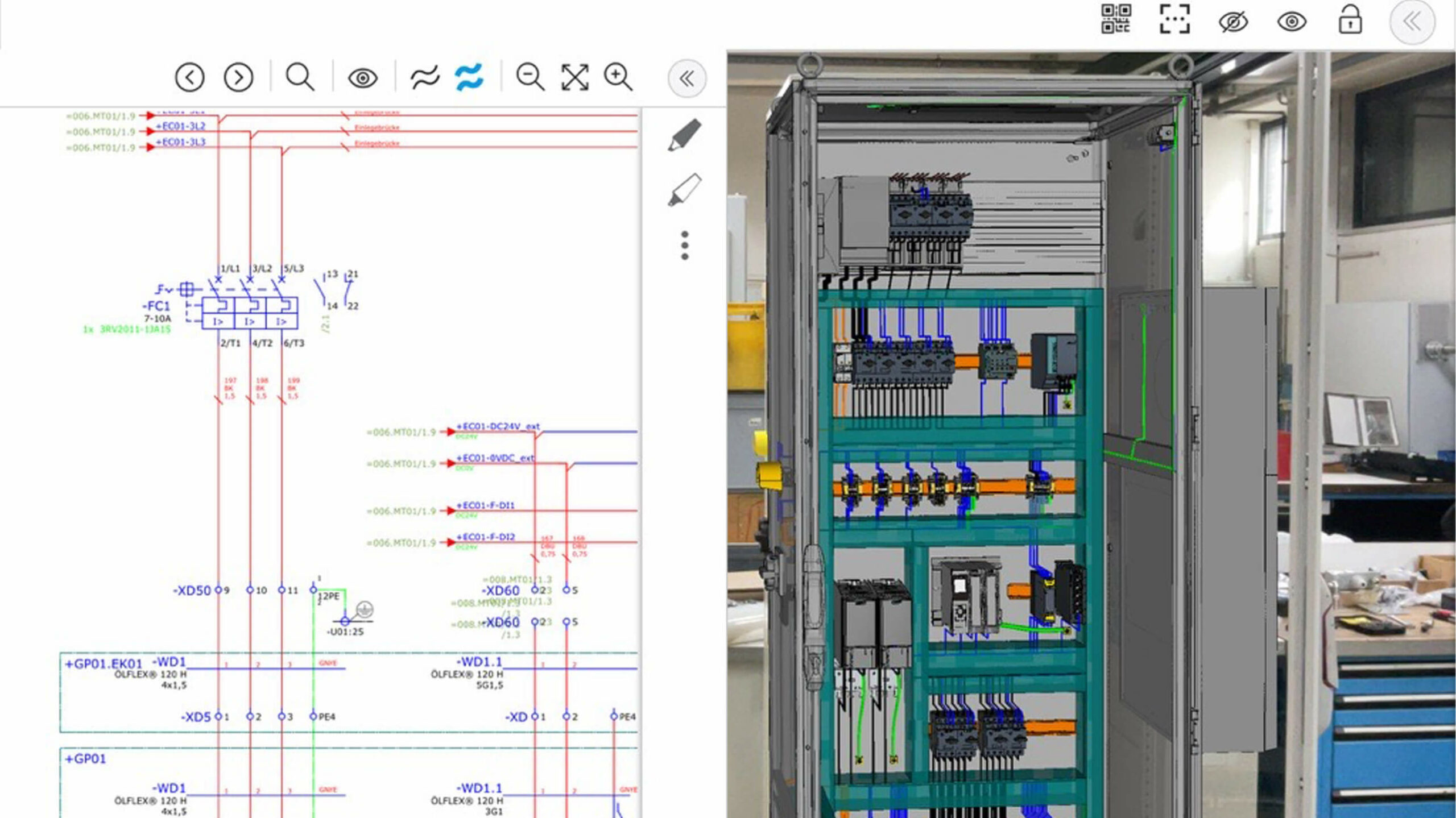

23.04.2024 – EPLAN präsentiert auf der Hannover Messe erste Einblicke in die erweiterte Service-App, die den digitalen Zwilling in die reale Welt bringen soll.

23.04.2024 – Die EnBW AG und die Wallaby Boats feierten in Anwesenheit von Bundeswirtschaftsminister Dr. Robert Habeck die Taufe des neuartigen Offshore-Transferschiffs „Impulse”.

22.04.2024 – Die Umsetzung übernimmt ein Konsortium von PowerGo, Spirii und Giritech Für die Kommune fallen den Angaben zufolge keine Kosten an, sie wird am Stromumsatz der Ladepunkte beteiligt.

24.04.2024 – Zwei KI-Sensoren an der Hochspannungsleitung zwischen Windheim und Tettau liefern ab sofort Echtzeit-Daten zur Auslastung der Leitung.

24.04.2024 – Eine edna-Projektgruppe zu den EnWG §14a-Anforderungen sucht ab Sommer Lösungen für die standardisierte Anbindung der neuen Systeme. Mit dem Festlegungsverfahren zur Integration von steuerbaren Verbrauchseinrichtungen und steuerbaren

23.04.2024 – EPLAN präsentiert auf der Hannover Messe erste Einblicke in die erweiterte Service-App, die den digitalen Zwilling in die reale Welt bringen soll.

22.04.2024 – Der Anbieter PV-Berechnung.de, spezialisiert auf Tools zur Berechnung des Solarertrags, stellt jetzt einen kostenfreien Solarrechner zur einfachen Integration in die eigene Website vor.

16.04.2024 – Die rku.it GmbH, Service-Provider von IT-Lösungen für die Energiebranche, implementiert die marktführende Chatbot-Lösung Isa der hsag Heidelberger Services AG in die eigene Plattform NextGen.

Zur Förderung der Energiewende im Heizungskeller mit Wärmepumpen haben die Mainova AG und Viessmann Climate Solutions eine Partnerschaft geschlossen.

22.03.2024 – Wegatech und Spot my Energy haben eine Partnerschaft geschlossen, um den Ausbau der Solarenergie und die Installation von intelligenten Zählern (Smart Meter) zu beschleunigen.

29.02.2024 – Das saarländische Unternehmen, das im klassischen und intelligenten Messwesen agiert, hat vier weitere Stadtwerke für seine Funktion als Gateway-Administrator gewonnen.

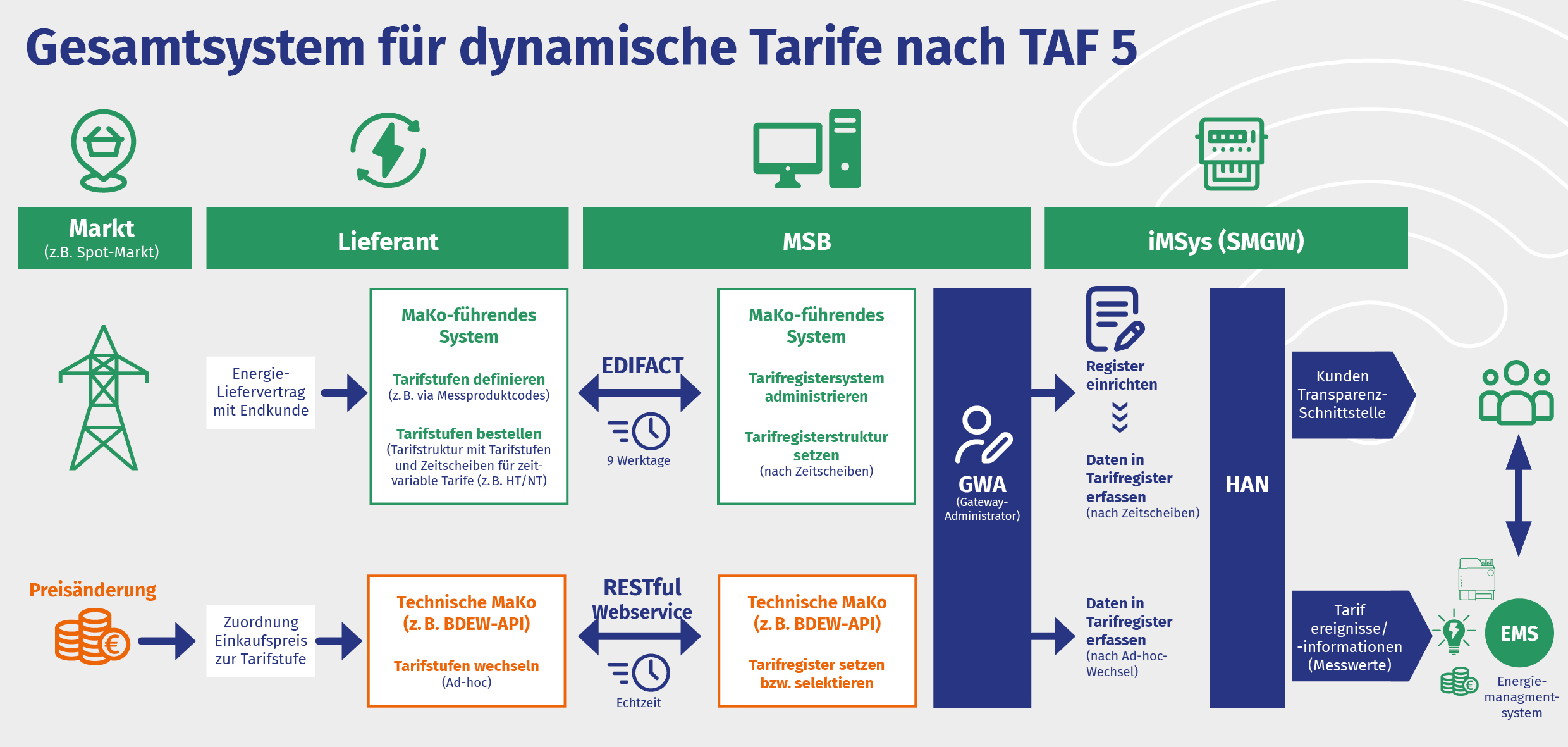

21.02.2024 – Mit der Partnerschaft wollen die drei Unternehmen die Übertragung von „ad-hoc“-Preissignalen mit dem Tarifanwendungsfall TAF 5 umsetzen. Auf der E-world 2024 stellen die Unternehmen die Details ihrer Zusammenarbeit

24.04.2024 -Die WEMAG-Unternehmensgruppe (WEMAG) hat sich für die SAP S/4HANA-Plattform von Thüga SmartService (TSG) entschieden.

18.04.2024 – Als einziger deutscher Anbieter von Alarmierungslösungen bietet e*Message KRITIS-Organisationen Zugriff auf ein eigenes, satellitengestütztes Sicherheitsfunknetz.

17.04.2024 – Das Online-Portal SNAP informiert schnell über mögliche Netzanschlüsse für PV- und Windanlagen und ist jetzt auch bei Westenergie im Einsatz.

23.04.2023 – Im Jahr 2024 sind in Baden-Württemberg nur zwei Windenergieanlagen in Betrieb gegangen. Darauf weisen die Plattform Erneuerbare Energien und der BWE Baden-Württemberg hin.

23.04.2024 – Die EnBW AG und die Wallaby Boats feierten in Anwesenheit von Bundeswirtschaftsminister Dr. Robert Habeck die Taufe des neuartigen Offshore-Transferschiffs „Impulse”.

19.04.2024 – Die Trianel GmbH hat jüngst mit der Selina Photovoltaic GmbH aus Wien ein Joint Venture zur gemeinsamen Entwicklung von PV-Freiflächenanlagen in Österreich gegründet.

22.04.2024 – Die Umsetzung übernimmt ein Konsortium von PowerGo, Spirii und Giritech Für die Kommune fallen den Angaben zufolge keine Kosten an, sie wird am Stromumsatz der Ladepunkte beteiligt.

18.04.2024 – Ab Anfang Juni 2024 passt die EnBW ihre Ladetarife an. Kund:innen können mit Preissenkungen und mehr Variabilität rechen.

16.04.2024 – Die neue Gesellschaft, zu dem auch mehrere Versorgungsunternehmen gehören, wird deutschlandweit 99 neue Schnellladeparks entlang der Autobahnen errichten.